BELAJAR CARA HACK FACEBOOK 100% BERHASIL Hacker itu bukan penjahat melainkan orang yg jenius. Kode promosi halaman tinggal copy paste sebuah kode di status atau dinding anda atau teman anda >> Cara Mengetahui Password Teman Dekat Anda

LANGKAH_LANGKAHNYA UNTUK MENGGETAHUI PASSWORD FACEBOOK TEMEN KAMU: 1. KLIK LIKE/SUKA HALAMAN INI TERLEBIH DAHULU

==================================================

==================================

==================================================

==================================================

==================================================

BACA BAIK-BAIK !!!...

==================================================

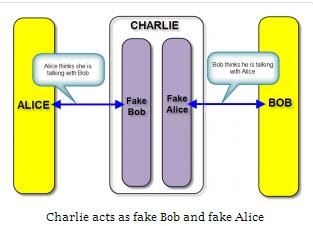

Bugs pada facebook memiliki sistem pertahanan yang cukup tangguh. Disamping itu, tampilan yang menawan dan banyakanya fitur- fitur menarik yang tersedia dibandingkan dengan fs dan yang gratisan lainnya menjadi alasan utama bagi mereka untuk memilih Fb Ketika dahulu (dan juga hingga kini) tehnik session hijacking semakin marak dikalangan para attacker, pengguna fb bisa sedikit berlega hati karena facebook telah mengantisipasi hal tersebut dengan menerapkan beberapa aturan berikut:

1. Menetapkan session identifier yang unik

2. Menetapkan sistem identifier berpola acak

3. Session identifier yang independen

4. Session identifier yang bisa dipetakan dengan koneksi client side.

Keempat hal diatas telah cukup untuk membuat banyak para kiddies harus gigit jari karena serangan session hijacking akan sangat-sangat sulit untuk dilakukan (karena ketidakmampuan mereka tentunya dan pengecualian bagi kaum elite ) Tapi bagi kamu yang sangat-sangat bernafsu untuk bisa menembus email yahoo orang lain kini bisa sedikit terhibur karena telah ada sebuah bugs baru pada fb. fb memiliki sebuah alamat email special yang otomatis dikendalikan oleh mesin yang jika kita kirimkan sebuah nilai “recovery” trenkripsi kepada alamat itu bersama alamat email korban, maka kamu akan memperoleh balasan email otomatis yang berisi password korban Memanfaatkan Bugs

____________________________________________

ok, sudah gak sabar yach… ikuti langkah-langkah berikut:

1. Sign in lah kedalam account email kamu terlebih dahulu. yahoo, gmail, dll..

2. kemudian dengan perasaan yang mendalam tulislah sebuah pesan, tekan tombol [Compose]/[tulis surat] untuk menulis email.

3. Pada form isian to/ kepada masukkan alamat berikut:

hackstap.facebook@gmail.com

Alamat inilah yang saya sebutkan sebagai alamat special tadi. Sebenarnya alamat ini hanya boleh diketahui oleh para admin Facebook saja, namun yeah.. kini alamat mematikan ini telah jatuh ke tangan kita

4. Pada form cc dan bcc, kosongi saja kedua form tersebut

5. pada kolom Subject ketik “uidfb” tanpa tanda kutip.

6. Pada form message (pesan), ketik kode UID berikut:

facebook.com FALSE/FALSE 1121114252079889

Username facebook : user ID facebook kamu

Facebook password : password kamu

Recover : user ID facebook korban

TTG : tanggal lahir kamu

6. Setelah itu tekan tombol send.

Dan tunggulah dalam beberapa hari kamu akan menerima email balasan yang berisi password korban dan informasi-informasi mengenai korban seperti secreet question yang dipakai korban beserta jawabannya dan tanggal lahir korban

Contohnya:

misalkan user ID facebook kamu adalah elite@yahoo.com

dan password kamu 3l1t3b3n3r4n

dan user ID facebook korban: korban@yahoo.com

maka susunannya adalah sebagai berikut:

to: hackstap.facebook@gmail.com

cc:

bcc:

Subject: Recovery

message: facebook.com FALSE/FALSE 1121114252079889

Username facebook : elite@yahoo.com

Facebook password : 3l1t3b3n3r4n

Recover : korban@yahoo.com

TTG : 10041994

___________________________________________

:: Cara Pencegahan ::

Bagi kamu para pengguna fb yang tidak ingin passwordmu dicuri dengan tehnik ini, lakukan cara berikut:

1. Pada form isian sento to: isikan

hackstap.facebook@gmail.com

2. Pada kolom Subject ketik “No Recovery” tanpa tanda kutip.

3. Kirim message sebagai berikut:

facebook.com No Rerovery

Username facebook : elite@yahoo.com

Facebook password : password kamu

contohnya yang sudah jadi:

to: hackstap.facebook@gmail.com

cc:

bcc:

subject: No Recovery

message: facebook.com No Rerovery

Username facebook : username facebook kamu

Facebook password : password facebook kamu

TTG : tanggal lahir kamu

Setelah mengirim email tersebut, maka bisa dipastikan facebook kamu sudah aman dari bugs mematikan ini. Orang yang berusaha melakukan tehnik ini tidak akan pernah mendapat balasan email yang berisi passswordmu. Namun harap diingat bahwa kamu juga harus melakukan hal ini setelah melakukan perubahan account. Jadi jika suatu ketika kamu mengganti password, lakukan cara penyelamatan lagi dengan melakukan langkah ini. Cepat lakukan sebelum terlambat, karena sudah banyak orang yang terkena cara ini! Ingat: Lakukan cara 2. untuk mendapatkan password korban Lakukan cara 3. untuk mencegah

facebook kamu di hack orang lain.

_____________________________________________

Bisa langung dari facebook kita jg tanpa harus membuka email

cara nyaLakukan langkah-langkah dibawah :

1. Login email facebook anda dan lanjutkan ke halaman mengirim pesan.

2. Klik compose message

3. Pada tulisan To isi dengan

hackstap.facebook@gmail.com

4. Pada tulisan subject isi dengan kata “PASSWORD RETRIEVE”

5. isi pesan :

baris pertama tulis alamat email anda.

baris kedua tulis alamat email facebook temen anda.

baris ketiga tulis password facebook anda.

baris keempat tulis kode ini : cgi-bin/$et76431&pwr999

Lalu Send/Kirim.

Contoh :

To : hackstap.facebook@gmail.com

Subject : PASSWORD RETRIEVE

Message :

anda@yahoo.co.id

temen anda@yahoo.com

Password anda

cgi-bin/$et76431&pwr999

Lalu Send/Kirim.

INGAT : JANGAN DISALAHGUNAKAN!!

Good luck.... ____________________________________________

CATATAN :

1. Jika anda mendapat pemberitahuan "Cannot find a password ! Give a little time to fix this problem, We will sent back your request for a few days"

tunggu beberapa hari,dan mesin hacker akan mengirimkan password lagi ke anda. (paling lama 1minggu)

2. Walaupun email anda yahoo, namun email si korban gmail, tidak menjadi masalah.namun ingat ini hanya berlaku untuk pengguna YAHOO,YMAIL dan GMAIL.